HIPS. Общие параметры проактивной защиты

Пытливый ум часто подталкивает технически подкованных пользователей к смелым экспериментам. Читатель «Мы ESET» Дмитрий Минаев провести ликбез по тонкой настройке правил HIPS, и мы не можем ему отказать.

Система предотвращения вторжений на узел (HIPS) появилась в 4-м поколении антивирусных продуктов ESET. Она защищает компьютер от потенциально опасных программ.

В 10-м появился новый модуль , созданный для борьбы с блокировщиками и шифраторами. HIPS использует расширенный анализ поведения и возможности сетевой фильтрации. Это позволяет отслеживать запущенные процессы, файлы и реестр.

Система HIPS объединяет ряд модулей для борьбы с различными типами угроз. Каждый из них можно настроить вручную, «под себя».

«Заводских настроек» должно быть достаточно для домашнего пользователя (например, модуль «Защита от программ-вымогателей» активирован в HIPS по умолчанию). При желании можно задать более высокий уровень ограничений (но это может увеличить процент ложных срабатываний).

Если вам все-таки хочется поиграть с настройками, мы подскажем, на что обратить внимание, и рассмотрим простой пример создания правила для системы HIPS.

Предупреждение:

Изменение предустановленных параметров системы HIPS рекомендуется только для опытных пользователей.

Параметры HIPS находятся в разделе «Расширенные параметры»:

F5 - Защита от вирусов -HIPS - Основное

font-size:=" ">

Доступны 4 режима фильтрации:

- Автоматический режим: включены все операции (за исключением тех, что были заблокированы с помощью предварительно заданных правил).

- Интеллектуальный режим: пользователь будет получать уведомления только об очень подозрительных событиях.

- Интерактивный режим: пользователю будет предлагаться подтверждать операции.

- Режим на основе политики: операции блокируются.

Кроме того, существует Режим обучения, о котором можно узнать .

font-size:=" ">

- Имя правила - задается пользователем или выбирается автоматически

- Действие - выбор операции, которая будет выполнена при определенных условиях (например, разрешить или запретить вмешательство в текущие процессы)

- Операции влияния - выбор операций, к которым будет применяться правило. Правило будет использоваться только для операций данного типа и для выбранного объекта. Сюда входят приложения , файлы и записи реестра .

font-size:=" ">

Приложения - в раскрывающемся списке выберите «Определенные приложения», нажмите «Добавить» и выберите нужные приложения. Или выберите пункт «Все приложения».

Файлы - в раскрывающемся списке выберите пункт «Определенные файлы» и нажмите «Добавить», чтобы добавить новые файлы или папки. Или выберите «Все файлы».

Записи реестра - в раскрывающемся списке выберите пункт «Определенные записи» и и нажмите «Добавить» для ввода вручную. Или откройте редактор реестра для выбора параметра в реестре. Также можно выбрать «Все записи» чтобы добавить все приложения.

Основные операции и настройки включают операции с приложениями, файлами и реестром. Их описание можно посмотреть .

Дополнительные настройки:

- Включено - отключите параметр, чтобы правило не использовалось, но осталось в списке

- Журнал - включить параметр, чтобы информация о правиле записывалась в журнал HIPS

- Уведомить пользователя - запуск события вызовет всплывающее окно в правом нижнем углу экрана

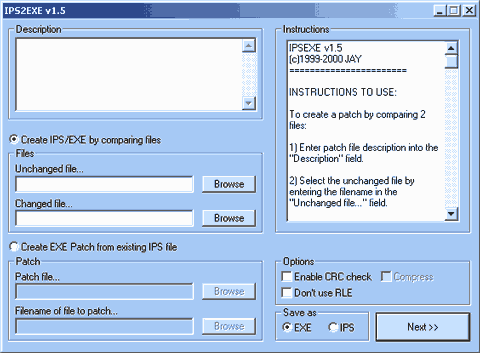

Пример настроек HIPS:

- Задайте имя для правила.

- В раскрывающемся меню «Действие» выберите «Блокировать».

- Активируйте переключатель «Уведомить пользователя», чтобы всплывающее окно появлялось при каждом применении правила.

- Выберите операцию, к которой будет применяться правило. В окне «Исходные приложения» выберите «Все приложения».

- Выберите «Изменить состояние другого приложения».

- Выберите «Определенные приложения» и добавьте одно или несколько приложений, которые нужно защитить.

- Нажмите «Готово», чтобы сохранить правило.

Больше узнать о HIPS можно

.Остались вопросы? Пишите на

HIPS-система с помощью собственного драйвера перехватывает все обращения ПО к ядру ОС . В случае попытки выполнения потенциально опасного действия со стороны ПО , HIPS-система блокирует выполнение данного действия и выдает запрос пользователю, который решает разрешить или запретить выполнение данного действия.

Основу любой HIPS составляет таблица правил. В одних продуктах она никак не разделяется, в других – разбивается на промежуточные таблицы в соответствии с характером правил (например, правила для файлов, правила для сетей, правила для системных привилегий и так далее), в третьих разделение таблицы происходит по приложениям и их группам. Эти системы контролируют определенные системные события (например, такие, как создание или удаление файлов, доступ к реестру, доступ к памяти, запуск других процессов), и каждый раз, когда эти события должны произойти, HIPS сверяется со своей таблицей правил, после чего действует в соответствии с заданными в таблице настройками. Действие либо разрешается, либо запрещается, либо HIPS задает пользователю вопрос о том, что ей следует предпринять в данном конкретном случае.

Особенностью HIPS является групповая политика, которая позволяет применять одни и те же разрешения для всех приложений, внесенных в определенную группу. Как правило, приложения деляться на доверенные и недоверенные, а также возможны промежуточные группы (например, слабо ограниченные и сильно ограниченные). Доверенные приложения никак не ограничиваются в своих правах и возможностях, слабо ограниченным запрещаются наиболее опасные для системы действия, сильно ограниченным разрешены лишь те действия, которые не могут нанести существенного ущерба, а недоверенные не могут выполнять практически никаких системных действий.

Правила HIPS содержат три базовых компонента: субъект (т.е. приложение или группа, которое вызывает определенное событие), действие (разрешить, запретить или спрашивать пользователя) и объект (то, к чему приложение или группа пытается получить доступ). В зависимости от типа объекта правила разделяются на три группы:

- файлы и системный реестр (объект – файлы, ключи реестра);

- системные права (объект – системные права на выполнение тех или иных действий);

- сети (объект – -адреса и их группы, порты и направления).

Виды HIPS

- HIPS, в которых решение принимается пользователем - когда перехватчик Application Programming Interface (API) -функций перехватывает какую либо функцию приложения, выводится вопрос о дальнейшем действии. Пользователь должен решить, запускать приложение или нет, с какими привилегиями или ограничениями его запускать.

- HIPS, в которых решение принимается системой - решение принимает анализатор, для этого разработчиком создается база данных, в которую занесены правила и алгоритмы принятия решений.

- «Смешанная» HIPS система - решение принимает анализатор, но когда он не может принять решение или включены настройки «о принятии решений пользователем» решение и выбор дальнейших действий предоставляются пользователю.

Преимущества HIPS

- Низкое потребление системных ресурсов.

- Не требовательны к аппаратному обеспечению компьютера.

- Могут работать на различных платформах.

- Высокая эффективность противостояния новым угрозам.

- Высокая эффективность противодействия руткитам , работающим на прикладном уровне (user-mode).

Недостатки HIPS

- Низкая эффективность противодействия руткитам , работающим на уровне ядра.

- Большое количество обращений к пользователю.

- Пользователь должен обладать знаниями о принципах функционирования

Продолжая обсуждать пластик для 3D-печати, давайте обратим внимание на HIPS. Какие у него характеристики? Для чего он лучше всего подходит? Зная ответы на эти вопросы, а также некоторые нюансы, о которых будет рассказано ниже, можно пополнить свой арсенал знаний о 3D-печати, что поможет в конечном итоге добиваться оптимальных результатов. Итак, что же такое HIPS?

Состав филамента HIPS

Высокопрочный полистирол (high-impact polystyrene, HIPS) — термопластичный полимер. Его получают, добавляя во время полимеризации полибутадиен к полистиролу. В результате образования химических связей полистирол приобретает эластичность бутадиенового каучука, и получается высококачественный прочный и упругий филамент.

Достоинства HIPS как материала для печати

Многие характеристики HIPS похожи на характеристики ABS, PLA или SBS, однако отличаются в лучшую сторону:

- Материал не поглащает влагу, лучше переносит условия внешней среды, не подвержен разложению. Дольше хранится в открытом состоянии без упаковки.

- Мягкий, лучше поддается механической постобработке.

- Легкость и низкое водопоглощение позволяют при соблюдении определенных условий создать не тонущий в воде объект.

- Неокрашенный HIPS имеет ярко-белый цвет, что дает ему эстетические преимущества. Матовая фактура визуально сглаживает слои и шерошоватости печати.

- Из него производится пластиковая посуда. Еще более важно то обстоятельство, что он безвреден для людей и животных и является неканцерогенным.

Применение HIPS в качестве основного материала печати

После того как объект из HIPS распечатан, его можно шлифовать, грунтовать и красить, чтобы придать ему желаемый вид. Если сравнивать характеристики HIPS на этом последнем этапе, то нельзя не отметить, что все процедуры, связанные с постпроцессингом - доводка, шлифовка, полировка и т.п., - выполняются на этом материале исключительно легко. Получающиеся детали и объекты, которые созданы с использованием только этого филамента, прочны и в меру пластичны и, кроме всего прочего, довольно легкие. HIPS более мягкий и гладкий материал, его легче обрабатывать механическим способом, в отличии от PLA или ABS. При использованиии HIPS пластика рекомендуем включать обдув (охлаждение) сопла, это позволит слоям застывать ровно, отпечатанная поверхность будет более гладкой.

Модели распечатаны HIPS-пластиком

HIPS как материал поддержки, растворимость HIPS

HIPS растворим в лимонене - бесцветном жидком углеводороде с сильным запахом цитрусовых. Поскольку они (HIPS и лимонен) никак не взаимодействуют с ABS, то HIPS великолепно подходит для изготовления поддержек, и по сравнению с PVA получается значительно дешевле.

Использование HIPS для создания сложных форм.

Если у принтера два экструдера, достаточно просто поставить катушку ABS и катушку HIPS, и все готово для печати замысловатых конструкций, получить которые с другим материалом для поддержек было бы затруднительно. Кстати у нас вы можете приобрести пробный образец этого материала, HIPS-пробник длиной 10 метров.

Хорошо, когда печать ведется разными цветами: в процессе удаления поддержек из HIPS это поможет убедиться, что они растворились полностью и остался только ABS-объект.

Что обычно делают из HIPS в промышленном производстве

Очень часто из HIPS делают игрушки, а также упаковку и хозяйственные принадлежности, бытовую технику. Поскольку материал безвреден, из него нередко изготавливают одноразовые столовые приборы, а также тарелки и стаканчики.

Экструдирование филамента HIPS (параметры печати)

Правильная температура для работы с любыми филаментами у разных принтеров разная, но начать эксперименты лучше с 230-260° C. Если у принтера платформа с подогревом, при печати HIPS выставьте на ней температуру 100° C - это поможет получать более ровные и цельные объекты. Кроме того, чтобы сделать все еще лучше, попробуйте наклеить на платформу полиамидную (каптоновую) ленту так, чтобы ее полоски не пересекались.

Меры предосторожности при работе с HIPS

Несмотря на то, что HIPS нетоксичен, во время его экструдирования выделяются вещества, которые могут вызвать раздражение дыхательных путей и глаз, поэтому печатать рекомендуется в хорошо проветриваемом помещении.

Если платформа принтера открыта, следует обеспечить соответствующую вентиляцию и всегда работать с исключительной осторожностью. Незащищенный контакт с нагретым веществом может привести к серьезным ожогам кожи.

Изменения в параметры системы HIPS должны вносить только опытные пользователи. Неправильная настройка этих параметров может привести к нестабильной работе системы.

Система предотвращения вторжений на узел (HIPS)

защищает от вредоносных программ и другой нежелательной активности, которые пытаются отрицательно повлиять на безопасность компьютера. В системе предотвращения вторжений на узел используется расширенный анализ поведения в сочетании с возможностями сетевой фильтрации по обнаружению, благодаря чему отслеживаются запущенные процессы, файлы и разделы реестра. Система предотвращения вторжений на узел отличается от защиты файловой системы в режиме реального времени и не является файерволом; она только отслеживает процессы, запущенные в операционной системе.Параметры HIPS доступны в разделе Дополнительные настройки (F5) > Антивирус > Система предотвращения вторжений на узел > Основные сведения . Состояние HIPS (включено/отключено) отображается в главном окне программы ESET NOD32 Antivirus, в разделе Установка > Защита компьютера .

использует встроенную технологии самозащиты , которая не позволяет вредоносным программам повреждать или отключать защиту от вирусов и шпионских программ. Благодаря этому пользователь всегда уверен в защищенности компьютера. Чтобы отключить систему HIPS или функцию самозащиты, требуется перезагрузить Windows.

Расширенный модуль сканирования памяти работает в сочетании с блокировщиком эксплойтов, чем обеспечивается усиленная защита от вредоносных программ, которые могут избегать обнаружения продуктами для защиты от вредоносных программ за счет использования умышленного запутывания или шифрования. Расширенный модуль сканирования памяти по умолчанию включен. Дополнительную информацию об этом типе защиты см. в глоссарии .

Блокировщик эксплойтов предназначен для защиты приложений, которые обычно уязвимы для эксплойтов, например браузеров, программ для чтения PDF-файлов, почтовых клиентов и компонентов MS Office. Блокировщик эксплойтов по умолчанию включен. Дополнительную информацию об этом типе защиты см. в глоссарии .

Доступны четыре режима фильтрации.

Автоматический режим : включены все операции за исключением тех, что заблокированы посредством предварительно заданных правил, предназначенных для защиты компьютера.

Интеллектуальный режим : пользователь будет получать уведомления только об очень подозрительных событиях.

Интерактивный режим : пользователю будет предлагаться подтверждать операции.

Режим на основе политики : операции блокируются.

Режим обучения : операции включены, причем после каждой операции создается правило. Правила, создаваемые в таком режиме, можно просмотреть в редакторе правил, но их приоритет ниже, чем у правил, создаваемых вручную или в автоматическом режиме. Если в раскрывающемся списке режимов фильтрации HIPS выбран режим обучения, становится доступным параметр Режим обучения завершится . Выберите длительность для режима обучения. Максимальная длительность - 14 дней. Когда указанный период завершится, вам будет предложено изменить правила, созданные системой HIPS в режиме обучения. Кроме того, можно выбрать другой режим фильтрации или отложить решение и продолжить использовать режим обучения.

Система предотвращения вторжений на узел отслеживает события в операционной системе и реагирует на них соответствующим образом на основе правил, которые аналогичны правилам персонального файервола. Нажмите кнопку Изменить , чтобы открыть окно управления правилами системы HIPS. Здесь можно выбирать, создавать, изменять и удалять правила.

В следующем примере будет показано, как ограничить нежелательное поведение приложений.

Как показывает практика, антивирусные продукты не могут обеспечить абсолютно надежную защиту компьютера. Это в первую очередь связано с тем, что применяемый в антивирусах принцип поиска по сигнатурам не позволяет обнаруживать новые разновидности вредоносных программ до их изучения аналитиками и внесения в базы антивируса. Отчасти данная проблема компенсируется наличием в составе антивирусов средств эвристического анализа, однако подобные средства также не дают гарантии надежного обнаружения новых вредоносных программ. Поэтому с целью комплексной и всесторонней защиты компьютера необходимо применять Firewall для контроля работы приложений с Интернетом и сетью, а также HIPS-системы для контроля за самими приложениями. Аббревиатура HIPS расшифровывается как Host Intrusion Prevention Systems - система отражения локальных угроз. Задачей HIPS-систем является контроль за работой приложений и блокировка потенциально опасных операций по заданным критериям.

Принципы работы HIPS-систем

Устройство всех существующих HIPS-систем идентично и сводится к схеме, приведенной на рис. 1.

HIPS в первую очередь состоит из перехватчика API-функций. Перехват может производиться в режиме UserMode или KernelMode, причем практика показывает, что для полноценного контроля за работой приложений требуется перехват как минимум 10-15 различных функций, в частности:

- функций работы с файлами и папками;

- функции для работы с реестром;

- системных функций, применяемых вредоносными программами. К ним относится, например, функция создания удаленных потоков или записи в память других процессов; функции, применяемые для запуска и остановки процессов, для манипулирования потоками и т.п.

Перехват обычно осуществляется по типовым методикам, применяемым антивирусными мониторами, антикейлоггерами, брандмауэрами и Rootkit-средствами. Поэтому при выборе HIPS-системы необходимо учитывать несколько факторов:

- следует узнать, будет ли HIPS-система совместима с применяемым антивирусным монитором, брандмауэром или иным ПО, перехватывающим API-функции для своей работы. Получить список перехваченных функций можно при помощи антируткита. Например, AVZ в протоколе формирует отчет с указанием перехваченных функций и методики их перехвата;

- злейшим врагом HIPS-системы является антируткит, обладающий функциями активного противодействия перехватам. Восстанавливая перехваченные функции, антируткит нейтрализует все защитные механизмы HIPS-системы и может полностью парализовать ее работу. Поэтому перед применением антируткита в режиме нейтрализации перехватов требуется обязательно закрыть все приложения, а после нейтрализации перехватов и выполнения нужных проверок следует в обязательном порядке перезагрузить компьютер;

- перехваты могут осуществляться в режиме ядра и в пользовательском режиме. Проверить это легко при помощи антируткита AVZ. Следует учитывать, что HIPS-системы, перехватывающие UserMode-функции, крайне ненадежны, так как для их обхода достаточно программы на языке C объемом в несколько листов исходного текста.

Итак, перехватчики позволяют HIPS контролировать большинство критических API-функций. При обнаружении вызова той или иной функции перехватчик передает информацию анализатору, который принимает решение о том, допустим ли данный вызов для выполняющего его приложения или нет. Далее возможно несколько вариантов развития событий:

- по мнению анализатора, вызов допустим - в этом случае производится передача управления перехваченной функции;

- вызов допустим, но с ограничениями - в этом случае перед вызовом перехваченной функции HIPS может модифицировать один или несколько ее параметров. Например, при открытии файла приложение может запросить открытие на чтение-запись, а HIPS-система изменит режим открытия на «только чтение»;

- вызов считается недопустимым - в этом случае выполнение операции блокируется и возвращается ошибка. Другим вариантом реагирования может являться эмуляция успешного выполнения операции. Последний вариант наиболее применим для ограничения работы приложения с реестром.

Естественно, что для принятия решения анализатору необходима некоторая база данных, содержащая правила или алгоритмы, используемые для принятия решений. Во многих системах эта база может периодически обновляться аналогично базам антивирусного продукта.

Идеологии построения HIPS-системы

Как уже отмечалось, анализатор HIPS-системы принимает решения по поводу того, разрешить или запретить выполнение той или иной операции. Очевидно, что анализатор должен руководствоваться некоторыми правилами или алгоритмами, заложенными разработчиком или пользователем. По методике принятия решения все HIPS-системы можно разделить на две большие категории:

- HIPS-системы, в которых решение применяется самой системой. В этом случае разработчик сам создает правила и алгоритмы принятия решения, которые недоступны для модификации со стороны пользователя. Далее все приложения разделяются на доверенные и недоверенные, причем это деление производится с участием пользователя. На работу доверенных процессов HIPS не оказывает никакого влияния, а потенциально опасные действия недоверенных приложений автоматически пресекаются. Подобные системы еще называют sandbox HIPS (от англ. Sand-Box - песочница), подразумевая, что недоверенные процессы работают в рамках некоторой виртуальной «песочницы»;

- HIPS-системы, работающие на основе правил пользователя. Системы данного типа принято считать классическими, и по сути они являются своеобразными брандмауэрами для приложений. При работе с такой системой пользователь производит ее обучение, создавая систему правил. Естественно, что некоторый набор правил может быть предустановлен разработчиком или генерироваться автоматически в процессе инсталляции.

У каждого из этих идеологических подходов есть свои достоинства и недостатки.

Главное достоинство Sandbox HIPS состоит в том, что разработка правил и их тестирование перекладываются на плечи разработчика. Такая система может эксплуатироваться пользователем любой квалификации и не требует от него принятия решений по поводу того, какие операции и в каком случае требуется разрешать или блокировать. Это особенно важно в случае отсутствия у пользователя необходимой для принятия решения квалификации. Однако для опытного пользователя данное преимущество может обернуться существенным минусом, так как он теряет возможность тонкой настройки системы.

HIPS-системы на основе правил пользователя свободны от данного недостатка. Обучая систему, пользователь вырабатывает свою систему правил, которая, по его мнению, наиболее точно соответствует специфике эксплуатируемых приложений. Однако при эксплуатации систем данного типа возникает ряд проблем:

- эффективность работы системы зависит от того, насколько грамотно составлены правила;

- для принятия правильных решений пользователь должен обладать достаточно высокой квалификацией. В некоторых системах данная проблема частично компенсируется за счет вывода в процессе обучения подробного описания обнаруженных событий с разъяснением, чем и как блокируемое действие приложения может навредить системе.

Process Guard

Данная система является одной из старейших HIPS-программ, сайт разработчика - http://www.diamondcs.com.au/ , размер дистрибутива - около 2 Мбайт. Основным назначением Process Guard является защита процессов от остановки и модификации, блокировка доступа к физической памяти, а также предотвращение несанкционированной установки драйверов и служб (рис. 2).

Process Guard выпускается в двух вариантах - в виде базовой бесплатной версии и платной версии с расширенными функциями. Бесплатная версия, в сущности, только защищает процессы от остановки или модификации. Стоимость полной версии - 29 долл.

Для слежения за активностью приложений Process Guard устанавливает драйвер procguard.sys и перехватывает 20 KernelMode-функций на уровне KiST. При блокировке действий некоторого приложения Process Guard уведомляет об этом пользователя, выводя всплывающее сообщение рядом со своей иконкой в системной области (рис. 3). Это сообщение содержит минимум информации, однако оно дублируется в протоколе со всеми техническими подробностями.

DefenseWall HIPS

Программа DefenseWall HIPS разработана компанией SoftSphere Technologies (), размер ее дистрибутива составляет около 1 Мбайт, стоимость одной копии - 29 долл.

DefenseWall относится к категории Sandbox HIPS, принимающих решение на основе заложенных разработчиком правил. Основная особенность DefenseWall состоит в том, что она разработана в расчете на неподготовленного пользователя, поэтому интерфейс программы и ее настройки максимально упрощены (рис. 4).

В процессе работы DefenseWall практически никак не общается с пользователем, для которого ее присутствие незаметно. Это и является основным плюсом программы, так как не требуется проводить обучение и отвечать на массу вопросов по поводу допустимости и недопустимости тех или иных операций.

Доверительные отношения наследуются, и в случае запуска доверенной программы из недоверенной она также будет считаться недоверенной. Этот момент очень важен - например при помощи эксплоита был успешно атакован браузер, являющийся по умолчанию недоверенным процессом. В результате начинается исполнение троянской программы, которая автоматически считается недоверенной, а следовательно, не может нанести вреда системе.

Работа DefenseWall была изучена на ряде вредоносных программ, и в результате было установлено, что деятельность распространенных троянских программ успешно блокируется.

В качестве основных достоинств программы следует отметить простоту ее эксплуатации и малое потребление ресурсов. Основное достоинство является одновременно и недостатком - программа не дает возможности тонкой настройки для опытного пользователя.

Safe’n’Sec 2.0

Данный продукт разработан отечественной компанией StarForce (http://www.star-force.ru/), и его можно отнести к категории HIPS, работающих по правилам пользователя (рис. 5). Объем дистрибутива базовой разновидности Safe’n’Sec составляет 4,7 Мбайт. В настоящий момент доступно три версии продукта: базовая, в комплекте с антивирусом и в комплекте с антишпионом. Стоимость базовой версии составляет 25 долл.

Перед началом работы пользователь должен выбрать политику защиты - предусмотрены «жесткая», «строгая» и «доверительная» политики (рис. 6). В соответствии с выбранной политикой Safe’n’Sec анализирует работу приложений и при обнаружении подозрительной активности уведомляет об этом пользователя и предлагает принять решение - допустима эта активность или нет.

Окно с предупреждением Safe’n’Sec содержит достаточно подробное разъяснение сущности предупреждения и опасности действия, по поводу которого от пользователя требуется принятие решения (рис. 7). Решение может быть либо принято на сеанс (например, для процесса инсталлятора на время его работы), либо оформлено в виде правила. Для некоторых типовых программ (например, браузера) имеются готовые наборы правил, которые могут быть отредактированы. Правила строятся при помощи специального построителя правил.

Построитель отображает список именованных правил и позволяет временно отключить любое из правил, произвести модификацию или создание правила и его привязку к различным уровням политики. Построение правила ведется по шагам при помощи визуального построителя.

В качестве основных достоинств Safe’n’Sec можно отметить удобную систему построения правил, информативные сообщения в процессе обучения и способность контроля за сетевой активностью приложений. В качестве недостатка можно указать использование перехватов функций в UserMode для контроля за установкой ловушек и загрузкой драйверов.

Выводы

В данной статье были рассмотрены как HIPS-системы, демонстрирующие перспективные подходы к защите компьютера, так и автономные продукты, которые могут применяться совместно с имеющимися антивирусами и Firewall. Следует отметить, что разработчики антивирусных продуктов понимают преимущества HIPS, и в составе многих антивирусов уже появились достаточно мощные поведенческие блокираторы. Достоинства интеграции антивируса и IPS-системы очевидны: сигнатурный анализатор упрощает принятие решения, а анализ поведения приложений позволяет строить сложные и эффективные эвристические алгоритмы. В качестве примеров можно привести разработанную специалистами «Лаборатории Касперского» технологию Proactive Defense Module, технологию Panda TruPrevent (применяется в линейке антивирусных продуктов Panda Antivirus) и аналогичные решения, используемые в других антивирусах.